本記事の内容

本記事では、初めてVPCを扱う人やAWS認定資格取得を目指す方向けに、VPCの基礎知識を解説します。

- そもそもVPCはどんなサービスで、どんな要素で構成されている?

- パブリックサブネットやプライベートサブネットって何?

- どんな料金が発生する?

VPCの概要

VPC(Virtual Private Cloud)は、AWS上において仮想的なネットワークを構築するサービスです。

とくに、EC2やRDSの場合は作成時にVPCを選択しないと作成できません。

AWSのリソースを使用するには、必須のサービスになります。

AWS(VPC)

VPCの構成要素

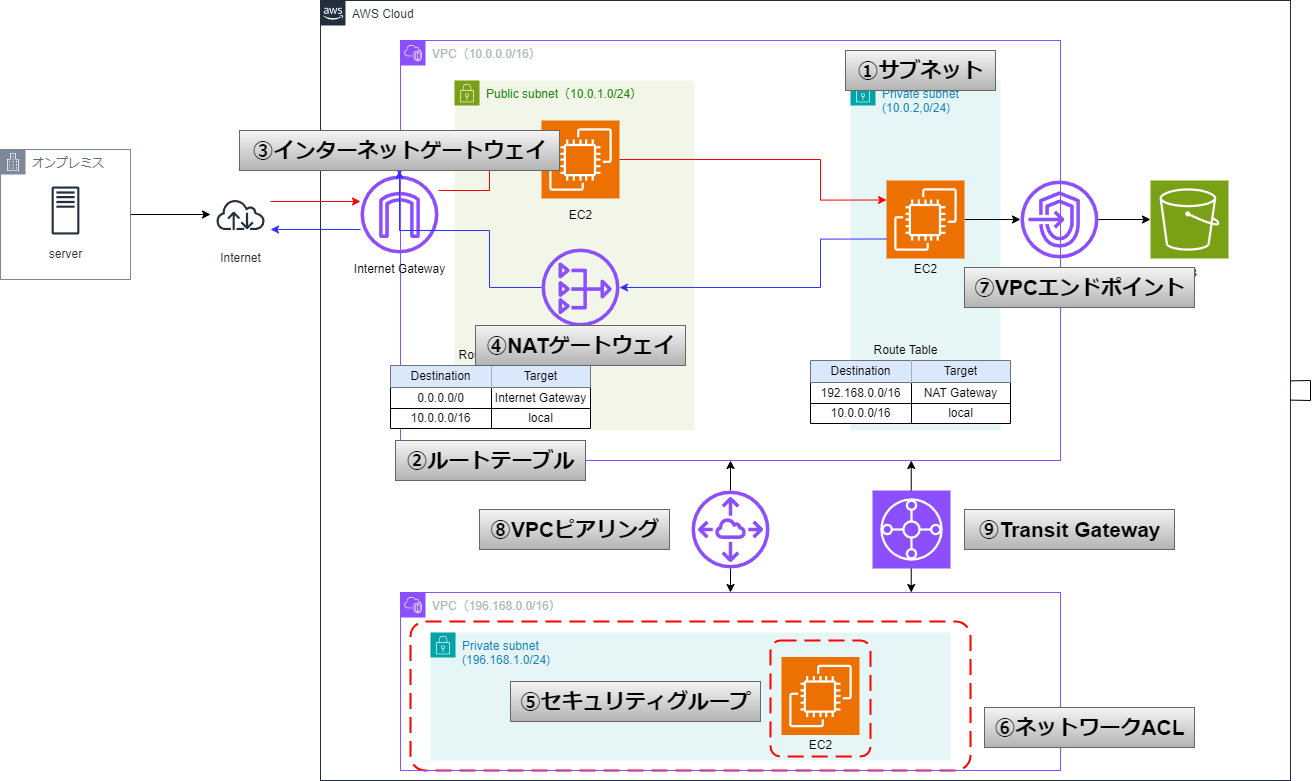

VPCは9つの要素で構成されます。

| 構成要素 | 説明 | 作成必須の有無 (〇:必須、×:任意) |

|---|---|---|

| ①サブネット | VPC内でリソースを分割するための論理的な区画。 パブリックサブネットとプライベートサブネットに分けられます。 | 〇 |

| ②ルートテーブル | VPC内のトラフィックの経路を定義するための設定。 | 〇 |

| ③インターネットゲートウェイ | VPCとインターネットを接続するためのリソース。 | × |

| ④NAT ゲートウェイ | プライベートサブネット内のリソースがインターネットにアクセスするための中継役。 | × |

| ⑤セキュリティグループ | インスタンスへのアクセスを制御するための仮想ファイルウォール | 〇 |

| ⑥ネットワークACL | サブネット単位でトラフィックを制御するためのフィルタ。 | × |

| ⑦VPCエンドポイント | VPC内のリソースがインターネットを経由せずにAWSサービスにアクセスできるようにする機能。 | × |

| ⑧VPCピアリング接続 | 異なるVPC同士を直接接続するための機能。 | × |

| ⑨Transit Gateway | 複数のVPCやオンプレミス環境を中央で接続し、一元的に管理できるネットワークハブ。 | × |

①サブネット

サブネットは、VPC内でネットワークを小さく分割したネットワークです。

これによって、リソースを整理して管理しやすくなります。

サブネットには以下の2種類があります。

- パブリックサブネット

- プライベートサブネット

①-1 パブリックサブネット

インターネット接続できるサブネット。

外部からのアクセスが必要なリソース(例えば、Webサーバ)を配置します。

①-2 プライベートサブネット

インターネットに直接接続できないサブネット。

外部からのアクセスを防ぎたいリソース(例えば、データベース)を配置します。

インターネットへのアクセスが必要な場合は、NATゲートウェイを使用することで、間接的にインターネット通信ができます。

NATゲートウェイを活用してプライベートサブネットをインターネット接続させる構成・作成手順については、以下の記事で解説しています!

②ルートテーブル

ルートテーブルは、VPC内のトラフィックのルートを定義する設定です。

各サブネットに関連付けられ、特定のIPアドレスに対する経路や、インターネットへの接続先(インターネットゲートウェイ/NATゲートウェイ)を指定します。

これにより、データが正しい宛先に送信されるようになります。

③インターネットゲートウェイ

インターネットゲートウェイは、VPCとインターネットを接続するためのリソースです。

これを使用することで、パブリックサブネット内のリソースがインターネットにアクセスできるようになり、アウトバウンド(送信)・インバウンド(受信)の両方が可能になります。

④NATゲートウェイ

NATゲートウェイは、プライベートサブネット内のリソースがインターネットにアクセスできるようにするための中継役です。

これを使用することで、プライベートサブネット内のインスタンスは、外部のサーバにデータを送信したり、更新を受け取ったりできますが、インターネットから直接アクセスされることはありません。

⑤セキュリティグループ

セキュリティグループは、AWSのインスタンスやリソースへのアクセスを制御するための仮想ファイアウォールです。

各インスタンスに関連付けられ、インバウンド(受信)とアウトバウンド(送信)トラフィックのルールを設定します。

- インバウンドルール

- どのトラフィックがインスタンスにアクセスできるかを定義します。

- 特定のIPアドレスやポートを指定してアクセスを許可できます。

- アウトバウンドルール

- インスタンスから外部へのトラフィックを制御します。

- 外部リソースへの通信を許可する設定を行います。

セキュリティグループはステートフルで、インバウンド通信が許可された場合、関連するアウトバウンド通信も自動的に許可されます。この仕組みにより、柔軟かつ強力なセキュリティ管理が可能です。

⑥ネットワークACL

ネットワークACLは、VPC内のサブネットに適用されるトラフィック制御のためのリストです。

セキュリティグループと同様に、インバウンドおよびアウトバウンドトラフィックに対するルールを定義し、特定のIPアドレスやポートに基づいてアクセスを許可または拒否します。

- 適用範囲

- セキュリティグループ:特定のリソースに直接関連付けられます。

- ネットワークACL:サブネットに適用され、サブネットを通過するすべてのトラフィックを制御します。

- ステートフル vs ステートレス

- セキュリティグループ:ステートフルのため、インバウンド通信が許可されると、それに関連するアウトバウンド通信も自動的に許可されます。

- ネットワークACL:ステートレスのため、インバウンド通信が許可されても、対応するアウトバウンド通信を別途許可設定しないとアクセスがブロックされます。

⑦VPCエンドポイント

VPCエンドポイントは、VPC内のリソースがインターネットを経由せずにAWSサービス(S3やDynamoDBなど)にアクセスできるようにするための仕組みです。

これにより、VPC内のトラフィックが安全に、かつ高速にAWSサービスに接続されます。

- セキュリティ向上

- インターネットを経由せずにAWSのプライベートネットワークで通信できるため、データのセキュリティが向上します。

- 低遅延の通信

- プライベートネットワークでデータ通信が行われるため、インターネットを経由した場合と比較して低遅延で高速なデータ転送が可能です。

- コスト効率

- 外部の帯域幅にかかるコストを削減できます。特に、大量のデータをAWSサービスに送信する場合、インターネットを通じる場合よりも経済的です。

VPCエンドポイントについては、別記事で詳細解説しています。

ハンズオン形式で解説しているので、より理解度が増すはずです!

⑧VPCピアリング

VPCピアリングは、異なるVPC(仮想プライベートクラウド)間で直接接続を行うための機能です。これにより、異なるアカウントやリージョンにあるVPCのリソースが相互に通信できるようになります。

- セキュリティ向上

- インターネットを経由せずにVPC間で直接通信できるため、データのセキュリティが向上します。

- 低遅延の通信

- VPC間の接続が直接行われるため、低遅延で高速なデータ転送が可能です。

- コスト効率

- データ転送のためにインターネットを利用しないため、帯域幅に関連するコストを削減できます。

⑨Transit Gateway

Transit Gatewayは、複数のVPCやオンプレミスネットワークを効率的に接続するためのAWSのサービスです。

中央のハブとして機能し、個別のピアリングやVPN接続を必要とせずに、VPC間やオンプレミス環境とのネットワーク接続を一元的に管理します。

- セキュリティ向上

- VPC間やオンプレミスとの通信はすべてAWSの内部ネットワークで完結するため、インターネットに直接露出せず、外部からの攻撃リスクが低減します。

- 低遅延の通信

- VPNを使用することで、インターネットを介した通信が直接的な接続を通じて行われるため、データの送受信が迅速に行えます。特に、オンプレミスのデータセンターとAWSのVPC間でVPN接続を利用すると、低遅延で安定した通信が可能になります。

- コスト効率

- 多数のVPCや接続が必要な場合、各ピアリングやVPN接続を個別に設定するよりも、Transit Gatewayを使用することで全体的な接続コストが削減できます。

- 柔軟なルーティング

- ルートテーブルを使用して、各VPCやオンプレミスのトラフィックを柔軟にルーティングでき、セグメント化された通信管理が可能です。

- 接続方式

- VPCピアリング:2つのVPC間で直接接続します。

- Transit Gateway:中央ハブの役割を持ち複数のVPCを接続します。

- 管理の容易さ

- VPCピアリング:接続ごとに設定や管理が必要

- Transit Gateway:一元管理が可能

- スケーラビリティ

- VPCピアリング:接続対象が増えるたびに新規作成する必要があるため、小規模な環境に適している

- Transit Gateway:中央ハブ方式を採用しており、接続対象が増えても管理が容易なため、大規模な環境に適している。

VPCの料金

VPCの作成と使用には料金が発生しませんが、NATゲートウェイやVPCピアリング(インターフェース型)などのオプション機能を利用した際に料金が発生します。

| 構成要素 | 料金の発生有無 (〇:発生する、×:発生しない) |

|---|---|

| サブネット | × |

| ルートテーブル | × |

| インターネットゲートウェイ | × (インターネット接続したリソースが課金対象になります。) |

| NATゲートウェイ | 〇 |

| セキュリティグループ | × |

| ネットワークACL | × |

| VPCエンドポイント | ゲートウェイ型:× インターフェース型:〇 |

| VPCピアリング接続 | × (アベイラビリティゾーンやリージョンを跨ぐ通信には料金が発生します。) |

| Transit Gateway | 〇 |

NATゲートウェイの料金

データ処理量 × 単価

NATゲートウェイ経由でインターネット通信した際の、データ処理量に応じて料金が発生します。

単価はリージョンによって異なります。

VPCエンドポイントの料金

使用料 + データ処理料

※「インターフェース型」のVPCエンドポイントを利用した場合にのみ、料金が発生します。

- 使用料

-

VPCエンドポイントごとに時間に応じた課金が発生します。

- データ処理料

-

VPCエンドポイントが処理するデータ量に応じて料金が発生します。

Transit Gatewayの料金

使用料 + データ処理料

- 使用料

-

Transit Gatewayのアタッチメントごとに時間に応じた課金が発生します。

- データ処理料

-

Transit Gatewayが処理するデータ量に応じて料金が発生します。

おわりに

本ブログでは、AWSサービスの紹介だけではなく頻出のシステム構成も解説しているので、ぜひご覧ください。

ハンズオン形式で解説しているので、VPCの作成手順や構築時のパラメータが気になる人にもおすすめです!

VPCを利用するシステム構成

プライベートサブネットからインターネット接続する構成

コメント

コメント一覧 (1件)

[…] KONISHI Tech Note 【初心者】VPCの基礎知識:料金・構成要素(パブリック/プライベートサブネット)などを解説 | KONISHI Tec… 本記事の内容 本記事では、初めてVPCを扱う人やAWS認定資 […]